16/17 -->

David Daniel José_Antonio Carlos

base llavero

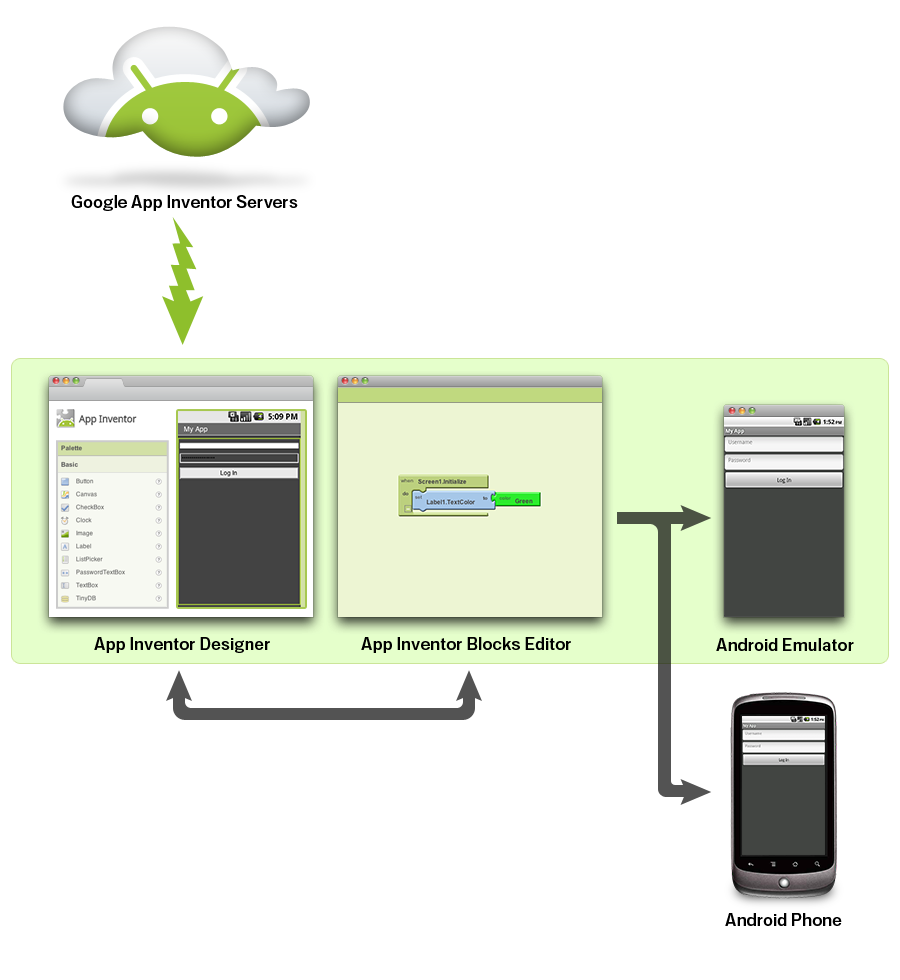

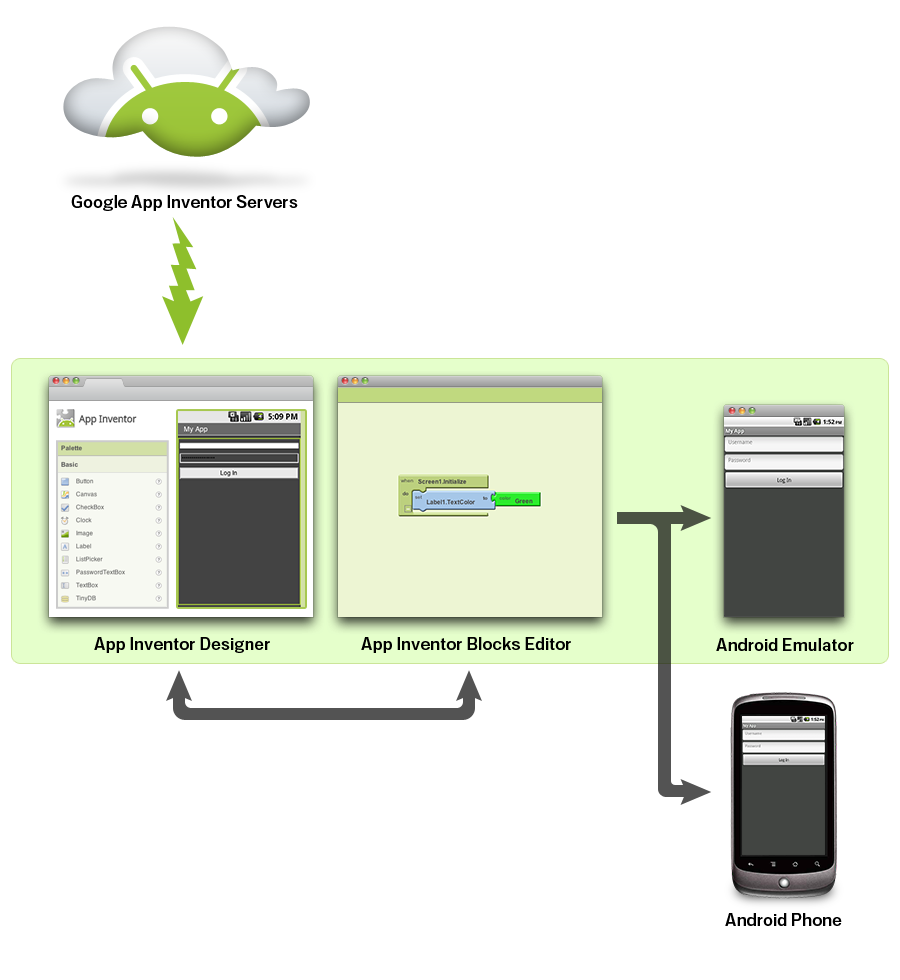

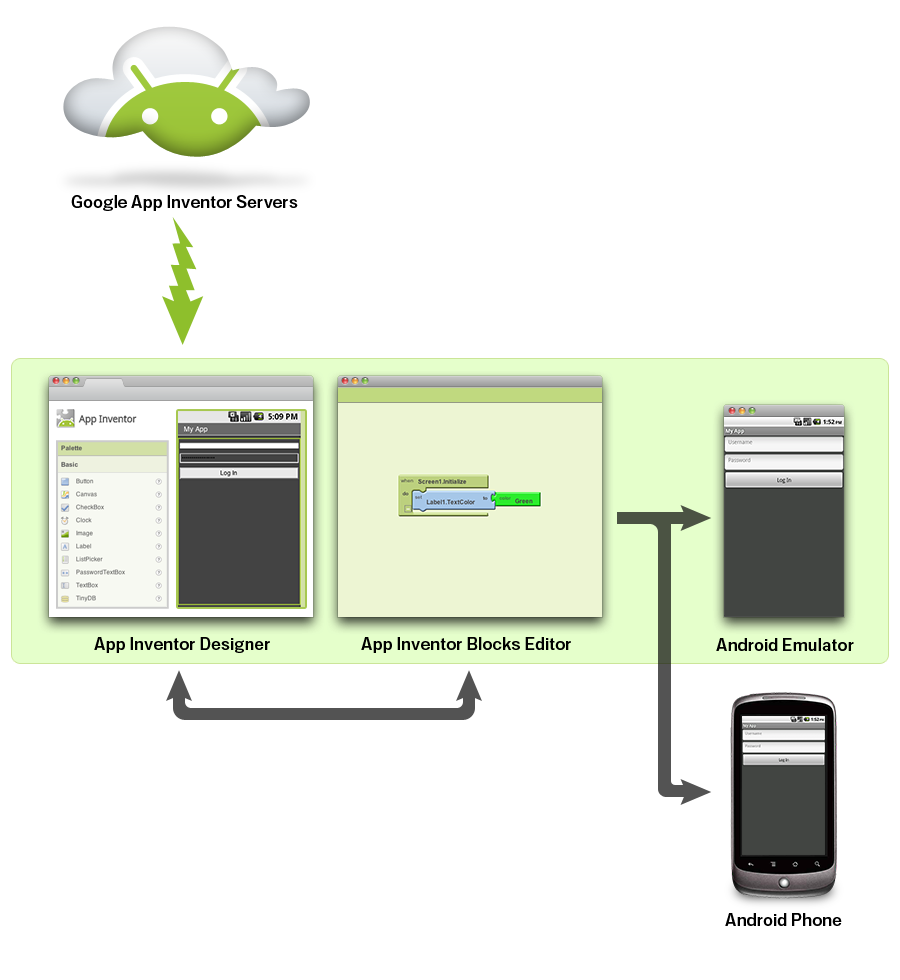

60% de la nota --> Comenta con detalle las imágenes siguientes y la aplicación que te permiten crear:

40% de la nota. Preguntas relacionadas con la presentación:

Abril 2017 --> Sonido y AppInventor

Junto a los siguientes enlaces:

teenbuzz Video test frecuencia Audio test frecuencia

22 de marzo --> Appinventor. El inglés en 16 palabras

Marzo 2017 --> AppInventor

Segundo paso: analiza estas (clica) las imágenes

Interesante artículo de José Luis Redrejo --> AppInventor en las Ciencias

___________0____________

IES Luis Chamizo SISTEMAS OPERATIVOS (ES)

___________0____________

fran.vazquez.alonso@educarex.es

Programación

David Daniel José_Antonio Carlos

base llavero

Examen 3º Evaluación:

60% de la nota --> Comenta con detalle las imágenes siguientes y la aplicación que te permiten crear:

40% de la nota. Preguntas relacionadas con la presentación:

AppInventor (enlace)

Los enunciados de las preguntas se obtendrán de los títulos de las Diapositivas. Las respuestas no deben ceñirse al texto que aparecen, se valorará como respuesta correcta:

* la explicación de los contenidos utilizando ejemplos reales del curso

* La primera frase que aparece tras el título en las distintas diapositivas.

⇑⇑⇑Fin de información exa 3º Eva⇑⇑⇑

Abril 2017 --> Sonido y AppInventor

Para el contenido a realizar en blog pulsa aquí

Crea la aplicación sonido.apk relacionada con estas imágenes:

Junto a los siguientes enlaces:

teenbuzz Video test frecuencia Audio test frecuencia

22 de marzo --> Appinventor. El inglés en 16 palabras

Marzo 2017 --> AppInventor

1ºBCH TIC Programación con AppInventor

Primer paso: instala en tu Android ai2 companion

y crea la aplicación COLORES (blog)

Tercer paso: analiza las imágenes

y crea la aplicación SUMAyRESTA

Cuarto paso: carga este proyecto e

incorpora un punto de interés en el callejero

Blog muy interesante Apps y enseñanza de las ciencias: Hoy(22/06/14)

Para documentar la información podemos utilizar Slide Talk

AppInventor (enlace)

___________0____________

IES Luis Chamizo SISTEMAS OPERATIVOS (ES)

___________0____________

fran.vazquez.alonso@educarex.es

Programación

--> Lenguajes (eScholarium en abierto OnLine)

--> Tarea inicial en eScholarium (Scratch)

2ºBCH TIC Programación con AppInventor

Primer paso: instala en tu Android ai2 companion

Wifi--> Taller0.3 (u386u386)

y crea la aplicación COLORES (blog)

Tercer paso: analiza las imágenes

y crea la aplicación SUMAyRESTA

Cuarto paso: carga este proyecto e

incorpora un punto de interés en el callejero

Blog muy interesante Apps y enseñanza de las ciencias: Hoy(22/06/14)

Para documentar la información podemos utilizar Slide Talk

Criterios de evaluación:

TECNOLOGÍAS DE LA INFORMACIÓN Y LA COMUNICACIÓN II

CURSO: 2º Bachillerato.

| ||

Contenidos

|

Criterios de evaluación

|

Estándares de aprendizaje evaluables

|

Conceptos de clases y objetos.

http://fpsalmon.usc.es/genp/doc/cursos/poo/clases.html Lectura y escritura de datos. Estructuras de almacenamiento. Entornos de programación. Elaboración de programas. Depuración de programas. |

1. Describir las estructuras de almacenamiento analizando las características de cada una de ellas.

2. Conocer y comprender la sintaxis y la semántica de las construcciones de un lenguaje de programación.

3. Realizar programas de aplicación en un lenguaje de programación determinado aplicándolos a la solución de problemas reales.

4. Utilizar entornos de programación para diseñar programas que resuelvan problemas concretos.

5. Depurar programas informáticos optimizándolos para su aplicación.

6. Analizar la importancia que el aseguramiento de la información posee en la sociedad del conocimiento, valorando las repercusiones de tipo económico, social o personal.

|

1.1. Explica las estructuras de almacenamiento para diferentes aplicaciones teniendo en cuenta sus características.

2.1. Elabora diagramas de flujo de mediana complejidad usando elementos gráficos e interrelacionados entre sí para dar respuesta a problemas concretos.

2.2. Reutiliza código en la elaboración de programas, incluyendo clases y objetos.

3.1. Elabora programas de mediana complejidad defendiendo el diagrama de flujo correspondiente y escribiendo el código correspondiente.

3.2. Descompone problemas de cierta complejidad en problemas más pequeños susceptibles de ser programados como partes separadas.

4.1. Elabora programas de mediana complejidad utilizando entornos de programación.

5.1. Obtiene el resultado de seguir un programa escrito en un código determinado, partiendo de ciertas condiciones.

5.2. Optimiza el código de un programa dado aplicando procedimientos de depuración.

6.1. Selecciona elementos de protección software para internet relacionándolos con los posibles ataques.

6.2. Elabora un esquema de bloques con los elementos de protección física frente a ataques externos para una pequeña red, considerando los elementos hardware de protección.

6.3. Clasifica el código malicioso por su capacidad de propagación y describe las características de cada uno de ellos indicando sobre qué elementos actúan.

|

TECNOLOGÍAS DE LA INFORMACIÓN Y LA COMUNICACIÓN II

Curso: 2º Bachillerato.

| ||

Contenidos

|

Criterios de evaluación

|

Estándares de aprendizaje evaluables

|

Bloque 2. Publicación y difusión de contenidos

| ||

Páginas web: diseño y edición de páginas web, publicación de páginas web, estándares de accesibilidad de la información. Blogs: aplicación y creación. El trabajo colaborativo: web 2.0 y su evolución, redes sociales, fortalezas y debilidades de las redes sociales, trabajo colaborativo “on-line”. Elementos que posibilitan el trabajo colaborativo.

|

1. Utilizar y describir las características de las herramientas relacionadas con la web social, identificando las funciones y posibilidades que ofrecen las plataformas de trabajo colaborativo.

2. Elaborar y publicar contenidos en la web integrando información textual, gráfica y multimedia, teniendo en cuenta a quién va dirigido y el objetivo que se pretende conseguir.

3. Analizar y utilizar las posibilidades que nos ofrecen las tecnologías basadas en la web 2.0 y sucesivos desarrollos aplicándolas al desarrollo de trabajos colaborativos.

|

1.1. Diseña páginas web y blogs con herramientas específicas analizando las características fundamentales relacionadas con la accesibilidad y la usabilidad de las mismas y teniendo en cuenta la función a la que está destinada.

1.2. Explica las características relevantes de las web 2.0 y los principios en los que ésta se basa.

2.1. Elabora trabajos utilizando las posibilidades de colaboración que permiten las tecnologías basadas en la web 2.0.

3.1. Explica las características relevantes de la web 2.0 y los principios en los que ésta se basa.

|

TECNOLOGÍAS DE LA INFORMACIÓN Y LA COMUNICACIÓN II

CURSO: 2º Bachillerato.

| ||

Contenidos

|

Criterios de evaluación

|

Estándares de aprendizaje evaluables

|

Bloque 3. Seguridad

| ||

Seguridad en Internet. Virus, troyanos y gusanos. Software espía. Correo spam. Seguridad activa y pasiva. Copias de seguridad. Antivirus. Cortafuegos. Redes privadas virtuales. Protección de servidores y aplicaciones web. La identidad digital y el fraude. Cifrado de la información. Firma digital. Certificados digitales. Protocolos seguros. IPv6 frente a IPv4.

|

1. Adoptar las conductas de seguridad activa y pasiva que posibiliten la protección de los datos y del propio individuo en sus interacciones en Internet y en la gestión de recursos y aplicaciones locales.

2. Aplicar políticas de copias de seguridad adecuadas.

3. Conocer formas de compartir recursos en red.

4. Gestionar identidades digitales en tecnologías centradas en el usuario.

5. Conocer las características de IPv6 y de IPv4.

|

1.1. Elabora un esquema de bloques con los elementos de protección física frente a ataques externos para una pequeña red, considerando tanto los elementos hardware de seguridad, como las herramientas software que permiten proteger la información.

2.1. Realiza diferentes tipos de copias de seguridad y restaura su contenido.

3.1. Configura una red privada virtual que permite el intercambio de archivos y establecimiento de recursos compartidos, como impresoras, discos duros en red y otros periféricos.

4.1. Instala certificados digitales empaquetados en archivos criptográficos y configura lectores de DNI electrónico.

4.2. Aplica cifrados y firmas digitales para la comunicación segura con un servidor o un usuario.

4.3. Describe en qué consiste el cifrado de información y conoce los métodos más habituales de aplicación de criptografía simétrica y asimétrica.

4.4. Identifica los protocolos seguros de comunicación y para qué se emplean.

5.1. Diferencia la sintaxis de IPv6 y de IPv4.

5.2. Describe los tipos de redes y direccionamiento de IPv4 e IPv6.

|

No hay comentarios:

Publicar un comentario